Alle reden davon Kurzstreckenflüge zu vermeiden, weniger mit dem Auto dafür mehr mit der Bahn zu fahren – die wenigsten reden über Vermeidung von Flug- und Fahrkilometern für Dienstreisen. Besonders die Befürworter von Verboten reden ungern davon was staatliche Institutionen und Wirtschaftsunternehmen tun können. Ja, auch die Digitalisierung hat etwas damit zu tun, ob ihr es glaubt oder nicht.

Aus eigenem Erleben

Ich war mehrere Jahre Mitglied eines Gesamtbetriebsrates (GBR) in einem Konzern mit 2 Gesamtbetriebsräten, unser GBR hatte erst 5, später 7 Standorte in Deutschland. Das bedeutete (mindestens) monatliche Sitzungen an einem Standort zu denen erst 8, später 12 Personen anreisen mussten. Zuzüglich monatliche Sitzungen des Wirtschaftsausschusses, gemeinsame Treffen der GBR mit der Geschäftsführung und Sitzungen der Arbeitsgruppen. Für die GBR-Sitzungen auf denen Beschlüsse gefasst werden (also faktisch bei allen) besteht Präsenzpflicht, d.h. die Mitglieder müssen „körperlich anwesend“ sein (BetrVG). Andere Sitzungen hätte man durchaus in Videokonferenzen durchführen können, das scheiterte an der technischen und räumlichen Ausstattung, einige Mitglieder der GBR waren auch „unwillig“. Sicherheitsbedenken spielten ebenso eine Rolle, schließlich musste der Arbeitgeber nicht alles wissen was Betriebsräte zu besprechen haben.

Meine Dienstreisen

Ich musste um die Möglichkeit der Anreise per Bahn zu den Sitzungen geradezu kämpfen, Grund war der Ticketpreis, der über den Kosten für die Dienstwagennutzung liegt. Persönlich war die Bahnfahrt für mich aus mehreren Gründen attraktiv, wobei mein Umweltbewusstsein eine untergeordnete Rolle spielte. Reisezeit ist Arbeitszeit, als Betriebsrat war ich ja nicht Kraftfahrer – bei der Bahnfahrt konnte ich mich auf die Sitzungen vorbereiten und war beim Eintreffen fit. Für Autofahrten traf das nicht zu. Absurderweise hätte ich auch fliegen können, wenn ich einen Flug mit Billigpreis gefunden hätte. Einige GBR- Mitglieder haben das getan, allerdings waren das die die manchmal nicht ankamen – der Flieger war überbucht.

Notwendige Dienstreisen

Mir stellt sich die Frage nach der generellen Notwendigkeit von Dienstreisen im digitalen Zeitalter. Es ist bestimmt erforderlich, dass sich Entscheidungsträger oder andere Mitarbeiter persönlich von Zeit zu Zeit treffen – aber die Zahl der Dienstreisen ließe sich reduzieren. Nehmen wir nur die, in letzter Zeit oft kolportierte, Zahl von 230.000 Inlandsflügen für Mitarbeiter von Ministerien zwischen Bonn und Berlin. Wie viele dieser Flüge würden sich vermeiden lassen, wenn es eine sichere digitale Infrastruktur gäbe und diese auch genutzt würde. Gleiches gilt auch für Unternehmen – aus meiner Erfahrung sind persönliche Treffen oft nicht nötig, sieht man von gesetzlichen Vorschriften (s.o) und persönlichen Vorlieben ab. Erstere kann man ändern und der zweite Grund sollte keine Rolle spielen.

Ansatz zur Lösung

Täglich reisen Menschen „aus dienstlichen/geschäftlichen Gründen“ quer durch Deutschland, manchmal legen sie an einem Tag 1000 km für eine zweistündige Sitzung zurück. Abgesehen von der Umweltbilanz der Dienst- und Geschäftsreisen entsteht natürlich eine massive finanzielle Belastung – im Falle von Dienstreisen der „Staatsdiener“ für die Allgemeinheit.

Um dies zu ändern bedarf es einiger Änderungen. Hier meine ich nicht in erster Linie die Verlegung der in Bonn verbliebenen Ministerien und Einrichtungen nach Berlin. Obwohl man sich die Frage stellen kann ob die Dienstreisen auch stattfinden würden, wenn eine halbstündige S-Bahn-Fahrt innerhalb Berlins für diese erforderlich wäre. Aber das nur nebenbei. Banal ist die Lösung „Flugreisen und Autofahrten müssen teurer sein als Zugfahrten“. Das reicht nicht, Vermeidung muss das Ziel sein.

Hier kommen die Piraten ins Spiel

Forderungen die wir seit Jahren lautstark äußern müssen erfüllt werden um die Digitalisierung in vollem Umfang zu nutzen und Dienst- bzw Geschäftsreisen überflüssig zu machen.

- Flächendeckender Ausbau der digitalen Infratruktur

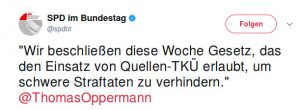

- Gewährleistung einer sicheren digitalen Kommunikation – dazu gehört sichere Verschlüsselung, die Abschaffung von Backdoors in den Systemen und der Staatstrojaner.

- Digitale Bildung für Alle

Das ist natürlich nur eine grobe Vereinfachung, aber es sind Mindestanforderungen. Wenn Wirtschaftsunternehmen kein Vertrauen zur digitalen Kommunikation haben werden sie weiter auf dem Prinzip der Dienstreisen beharren. Von staatlichen Institutionen, die diese Unsicherheit im System selbst aus „Gründen der Sicherheit“ befördern ganz zu schweigen.

Das war‘s in Kürze für heute. Reden wir darüber.

Bild von mohamed Hassan auf Pixabay