Alle reden von Überwachung, wenn es um Vorratsdatenspeicherung (VDS), Fluggastdatenspeicherung, Big Data, Überwachung von sozialen Netzwerken und weitere staatliche Maßnahmen geht.

Sind solche Maßnahmen eigentlich sinnvoll und nützlich für die Sicherheit?

Oder sind sie repressiv und gefährlich?

„Den Wettlauf zwischen Panzer und Geschoss gewinnt am Ende immer das Geschoss.“

Das ist einer der Sprüche, die Militärs gern und oft gebrauchen. Diese Behauptung lässt sich auch auf den Sicherheitsfanatismus der Politiker anwenden.

Nehmen wir die Vorratsdatenspeicherung, das Lieblingsinstrument verschiedener Sicherheitsexperten, dann ist das deutlich zu sehen.

Es werden im Falle der Einführung der VDS die Verbindungsdaten von Festnetztelefonie, Mobilfunk und Internetverbindungen für eine festgelegte Frist gespeichert.

Zwei Ziele werden damit verfolgt:

Das erste Ziel ist die Aufklärung von Straftaten und terroristischen Aktivitäten. Im Nachhinein werden Daten von verdächtigen Personen und Organisationen ausgewertet und Verbindungen mit der Tat und zwischen den Verdächtigen rekonstruiert. Das ist normale konventionelle polizeiliche Tätigkeit mit neuen Mitteln. Allerdings werden meist die „dummen“ Verbrecher mit diesen Methoden gefasst. Dazu später mehr.

Den Protagonisten der Überwachung geht es aber um die Prävention.

Ich vereinfache hier sehr stark, wenn ich diese Prävention mit dem allseits bekannten Amazon-Prinzip („Menschen die diesen Artikel kauften, kauften auch…“) vergleiche, aber im Grunde genommen läuft es darauf hinaus.

Wenn Täter X aus dem historischen Datenbestand die Websites XYZ besuchte, mit den Personen oder Organisationen ABC kommunizierte und die Schlagworte KLM gebrauchte, dann ist jeder, der diesem Schema entspricht, verdächtig. Wie gesagt, ich vereinfache hier bewusst. Dieses Beispiel soll nur der Illustration dienen.

Die für die Prävention benutzten Algorithmen sind weitaus komplexer und die Software ist (pseudo) intelligent.

Diese Sicherheitsarchitektur ist der Panzer. Wie sieht es aber mit dem Geschoss aus?

Ich schrieb oben von „dummen“ Verbrechern. Mit „dumm“ ist die Kategorie gemeint, die diese Sicherheitsarchitektur nicht kennt oder ignoriert – sozusagen diejenigen, die mit einer Keule auf einen Leopard 2 losgehen.

Wer die Sicherheitsmaßnahmen kennt, kann sie umgehen mit ganz analogen Kommunikationsmitteln aus dem 20. Jahrhundert wie persönlichen Treffen an nicht überwachten Orten, toten Briefkästen, öffentlichen Telefonen und ähnlichem.

Diese „analoge“ Kommunikation ist zwar den Ermittlungsbehörden bekannt, aber mit dem bereits seit Jahren anhaltenden Personalabbau und der Konzentration auf die digitale Ermittlungsarbeit werden dafür keine Ressourcen zur Verfügung stehen.

Wie bereits bei der Digitalisierung werden die Ermittlungsbehörden also wieder den Tätern hinterherhecheln und sie nicht einholen.

Hier habe ich den Teil beschrieben, der meiner Meinung nach den Unsinn der von Politikern angestrebten Sicherheitsarchitektur zeigt. Diese Politiker lassen sich von US-Serien wie Navy CIS, Numbers und weiteren blenden. In denen lernen die Verbrecher nicht, in der Realität schon.

Ich sehe aber Gefahren in diesen angestrebten Maßnahmen, weil diese auf riesigen Datenbeständen und deren Auswertung beruhen.

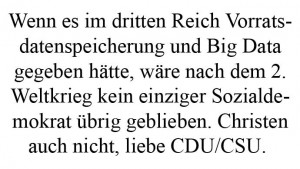

Wir sollten aus der Geschichte einiges über Missbrauch von Daten gelernt haben.

Die Hollerith-Maschine diente zur Erfassung von Einwohnerdaten für Volkszählungen, Wahlregister, Steuererhebungen und anderen administrativen Aufgaben des Staates.

Diese Daten ließen sich aber verwenden – und sie wurden von den Nazis dafür verwendet – um Juden, Kommunisten, Sozialdemokraten, Homosexuelle und andere aufzufinden und zu ermorden.

Wenn die Daten aus den angestrebten Überwachungsmaßnahmen in die falschen Hände kommen – das werden sie, wie uns Edward Snowden gezeigt hat – dann wird die Auswertung der Hollerith-Lochkarten als unbedeutend erscheinen.

Vielleicht bin ich paranoid, aber auch wenn manchem die Gefahr der Datensammlungen in einer Demokratie als unbedeutend erscheint, sehe ich mehr Gefahren als Nutzen in diesen Maßnahmen.

Ich weise nochmals darauf hin, wo die Gefahren liegen: